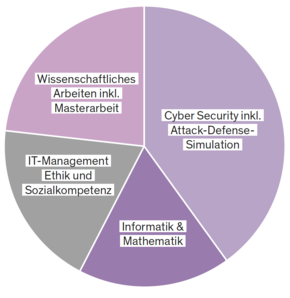

Das Studium basiert auf einer ingenieurwissenschaftlich fundierten Ausbildung und umfasst netzwerk- und sicherheitstechnische, informatische, mathematische und ethische Aspekte. Darüber hinaus erlangen Sie unternehmerische sowie sozial-kommunikative Kompetenzen.

Besonderes Augenmerk legen wir im Studium auf die folgenden drei Schwerpunkte:

Schwerpunkte

Operations Security

Ob Kleinunternehmen oder Großkonzern – eine funktionierende IT- und Netzwerkinfrastruktur ist für den reibungslosen Tagesbetrieb unerlässlich. Im Studium liegt daher ein Schwerpunkt auf dem Entwurf, der Inbetriebnahme und der Instandhaltung solcher Infrastrukturen. Sie erlangen die Fähigkeiten zur realitätsnahen Planung und zum sicheren Betrieb von kleinen und auch großen Netzwerken sowie verschiedensten IT-Diensten und -Servern. Darüber hinaus sind Sie nach diesem Studium in der Lage, bestehende Infrastruktur nach dem aktuellen Stand der Technik laufend auf mögliche Schwachstellen zu überprüfen und abzusichern. Diese praktischen Fähigkeiten fußen auf theoretischem Spezialwissen auf Masterniveau – insbesondere in den Bereichen Security, Networking und Privacy. Die optimale Kombination von Theorie und Praxis eröffnet Karrieremöglichkeiten in verschiedensten Bereichen der operativen IT-Security von kleineren Unternehmen bis hin zu Großkonzernen.

Attack-Defense-Simulation

Herzstück der Ausbildung ist die zentrale, intensiv in Kleinstgruppen betreute Attack-Defense-Simulation, in der Sie über den Verlauf von zwei Semestern mit verschiedensten Angriffs- und Verteidigungssituationen konfrontiert werden. Sie lernen sich auf diese vorzubereiten und erhalten strukturiertes Feedback zu Ihrem Verhalten unter Zeitdruck und anderen Stressfaktoren, um sich auf zukünftige Situationen noch besser vorbereiten zu können. Im Wechselspiel mit den im Studium vermittelten technischen Inhalten sowie den praktizierten Sozial- und Kommunikationsfähigkeiten ermöglicht die Attack-Defense-Simulation die realitätsnahe Vorbereitung auf echte Cyberangriffe im Unternehmensumfeld, wo derartige Fähigkeiten stark nachgefragt sind.

Angriffsvektor Mensch

Neben technischen Schwachstellen stellt der Mensch eine der größten Angriffsflächen bei Cyberangriffen dar. Durch geschickte Manipulationen wie beispielsweise Desinformationskampagnen oder Phishing-Attacken versuchen Kriminelle oder staatliche Akteure, gezielt Informationen und Daten zu erhalten oder das Verhalten von bestimmten Gruppen zu beeinflussen. Deshalb beschäftigen Sie sich mit dem Thema Social Engineering. Sie erhalten eine psychologisch fundierte Einführung in menschliche Verhaltensweisen im Kontext von Security. Auf diese Weise können Sie die IT-Sicherheit nicht nur mithilfe technischer Abwehrmaßnahmen stärken, sondern auch durch Sensibilisierung und organisatorische Vorkehrungen weiter erhöhen.